LES EFFETS SOCIO-CULTURELS DES RÉSEAUX SOCIAUX

LES DANGERS DES RÉSEAUX SOCIAUX

L'addiction aux réseaux sociaux

L'addiction aux réseaux sociaux est un des risques encouru par leur utilisation. L'addiction aux réseaux sociaux est tout à fait probable ! L'utilisation des réseaux sociaux commence par petite dose et peut très vite se transformer en une grande dose. De nos jours, presque toute la population est munie d'un téléphone portable et des réseaux sociaux. A tel point que pour communiquer, se mettre au courant nous devons posséder les réseaux sociaux. Les gens sont tellement absorbés par les réseaux et leur smartphone qu'il peut leur devenir difficile d'avoir une vie sociale et un lien direct avec les gens qui nous entourent. En effet, nous pouvons tous constater dans notre quotidien, si on lève la tête ne serait-ce qu'une minute dans la rue, que l'on peut voir une panoplie de gens sur leur smartphone à n'en même plus regarder leur chemin tellement ils sont absorbés. Les utilisateurs qui ont entre 15 et 19 ans passent en moyenne trois

heures par jour sur les médias sociaux contre deux heures pour les 20-29

ans. Facebook est l'un des réseaux sociaux très fréquement utilisé. Partager, liker, commenter, publier devient très important pour l'individu qui est sur Facebook. Passer tout son temps sur ce réseau de partage peut vite devenir une véritable drogue. Au point qu'on ne peut plus se passer de son smartphone

et on en devient presque nomophobe, autrement dit: on est

dépendant de son téléphone. Mais le danger, c'est de devenir tellement

accro aux réseaux sociaux, qu'on en vient à oublier sa propre vie

sociale: au restaurant, on passe plus de temps à prendre en photo son plat, retoucher sa photo Instagram qu'à

réellement déguster le plat qu'on a devant soi, on passe plus de temps à

liker les photos de ses amis Facebook que de passer réellement du temps

avec eux, etc. Bref, on n'a plus vraiment de vie sociale à force de

passer du temps sur les réseaux sociaux.

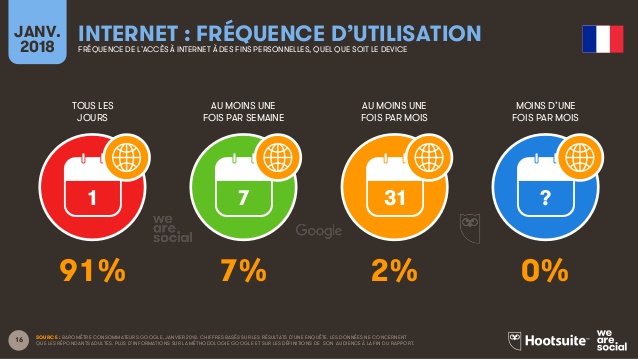

La fréquence quotidienne d'utilisation d'internet est en moyenne très élevée en France. En effet on voit que 91% de la population l'utilise tous les jours, 7% au moins une fois par semaine, 2% au moins un fois par mois. On peut observer que personne ne l'utilise moins d'une fois par mois.

On peut donc comprendre que certaines personnes sont sujettes à être plus facilement addicts.

On peut identifier des signes qui ne trompent pas et prouvent l'addiction aux réseaux sociaux :

- L'impossibilité de sortir sans son mobile ou de s'en passer, provoquant une certaine angoisse.

- Être « déconnecté », quand se retrouver sans Wi-Fi ou sans réseau mobile devient une véritable torture.

- Ressentir des vibrations fantômes, quand on a la sensation que son mobile vibre mais en fait non.

- Avoir cette fâcheuse habitude de regarder ses mails, ses messages ou tout simplement ses notifications toutes les 5 minutes (plus ou moins).

- Remonter son fil d'actualité sur les réseaux sociaux en permanence sans pour autant y trouver quelque chose de nouveau L'addiction est un danger notamment au niveau de la santé morale d'un individu : Ce que les chercheurs commencent à pouvoir affirmer, c'est que les réseaux sociaux ont un effet sur le cerveau proche de certaines substances addictives, comme la cigarette. Ofir Turel, professeur en systèmes d'information à l'université de Californie, a prouvé que « l'usage excessif de Facebook est associé à des changements dans le circuit de la récompense ". Car, contrairement à la télévision, les réseaux sociaux offrent des « récompenses variables » : l'utilisateur ne sait jamais combien de likes il va récolter ou sur quelles vidéos il va tomber. « C'est comme si on plaçait des gourmandises différentes chaque jour dans votre frigo : vous auriez beaucoup de mal à résister à l'envie de l'ouvrir ", explique-t-il

L'incitation à la radicalisation par les djihadistes

Récemment, un nouveau danger apparaît sur les réseaux sociaux. Ils commencent à être utilisés comme un moyen de propagande pour les djihadistes (extrémistes musulmans participant à la «guerre sainte» ).

Selon Dounia Bouzar, directrice du Centre de Prévention contre les Dérives Sectaires liées à l'Islam, en France (CPDSI) : « Le basculement vers la radicalisation naît de la rencontre entre un jeune très sensible qui se pose des questions sur les injustices et sur un discours qui le transforme en sauveur de l'humanité. L'endoctrinement (c'est à dire chercher à influencer quelqu'un en lui imposant une doctrine, des modèles de pensée, des règles de conduite) débute presque systématiquement par Internet ».

Ces individus se revendiquant d'Al-Qaïda ou de l'«Etat Islamique» utilisent Internet et les réseaux sociaux pour faire du prosélytisme (=recruter des adeptes), puis former de nouveaux djihadistes Européens. Pour ce faire, ils contactent d'abord des jeunes occidentaux via des réseaux sociaux "en discussion instantanée". Puis un rabatteur (=individu qui recrute) expose au jeune qu'il vit dans un univers de mensonges et tente de lui donner l'illusion d'un monde idéal et d'une image attrayante du Djihad. Son discours vise à isoler le jeune. Il demande enfin au jeune de venir sauver l'humanité avec eux, lors du Djihad.

La radicalisation peut mener à des départs en Syrie ou en Irak pour le Djihad ou à des actes dramatiques comme les attentats de janvier et février 2015 en France, en Belgique et au Danemark.

Dans le cadre de la lutte contre le djihadisme et le terrorisme, en janvier 2015, le gouvernement Français a mis en place une campagne «Stop-djihadisme»

De plus, la surveillance d'Internet et des réseaux sociaux est accrue.

Le Code Pénal français prévoit des peines plus lourdes lorsque les faits ont été commis en utilisant un service de communication au public en ligne (jusqu'à sept ans d'emprisonnement et à 100 000 € d'amende)

L'usurpation d'identité

Internet peut faciliter la commission de l'infraction d'usurpation d'identité, plus particulièrement sur les réseaux sociaux.

L'usurpation d'identité sur les réseaux sociaux aussi appelée « username squatting » consiste alors à réserver frauduleusement un compte ou une page sur les réseaux sociaux au nom d'une célébrité, d'un artiste, ou d'une marque, afin de profiter indûment de la notoriété attachée à ce nom. L'usurpation d'identité progresse sensiblement en France, sur internet et plus particulièrement sur les réseaux sociaux. On observe que les informations concernant notre identité ne sont pas protégées comme on le voudrait. Ces vols sont de plus en plus présents depuis que les réseaux sociaux sont devenus le nouveau mode de communication.

En effet, le principe des sites de réseaux sociaux est d'inciter leurs utilisateurs à révéler le maximum d'informations concernant leur intimité : plus on dévoile sa vie privée, plus on a accès à celle des autres. Le fait de divulguer des détails sur sa vie privée donne ainsi des armes aux personnes mal intentionnées.

Personne

ne peut se protéger à 100 % contre l'usurpation d'identité. Mais de

simples dispositions peuvent être prise afin de réduire les risques

d'une usurpation. Pour éviter le vol ou la perte de ses papiers

d'identité,

mieux vaut toujours les garder près de soi dans une poche intérieure ou

dans un sac bien fermé. Il faut aussi être vigilant et ne pas fournir à

n'importe qui des informations décrivant précisément votre identité :

relevé d'identité bancaire (RIB), passeport, bulletins de paie, avis

d'imposition... Si vous jetez à la poubelle des documents avec des

données confidentielles, il est préférable de les déchirer avant. Enfin,

il est conseillé de garder une copie de tous ces documents. Ainsi en

cas de vol ou de perte, leur présentation pourra faciliter les démarches

pour prouver sa propre identité.

Sur Internet, de nombreuses règles

de prudence sont à adopter dès qu'il s'agit de communiquer ses données

personnelles ou d'effectuer des achats en ligne.

Dans le cas où un organisme connu comme le Trésor Public ou la Sécurité

sociale envoie un mail avec un lien, il est déconseillé de cliquer

dessus directement. Cela peut être un faux et le risque est d'être

redirigé vers un site pirate. Il est préconisé de se rendre directement

sur le site de l'organisme sans passer par le lien.

Selon

l'article 226-4-1 du Code Pénal : le fait d'usurper l'identité d'un

tiers ou de faire usage d'une ou plusieurs données de toute nature

permettant de l'identifier en vue de troubler sa tranquillité ou de

celle d'autrui, de porter atteinte à son honneur ou à sa considération,

est puni d'un an d'emprisonnement et de 15 000 € d'amende. Cette

infraction est sanctionée des mêmes peines lorsqu'elle est commise sur

un réseau de communication au public en ligne.

La cyberintimidation

La

cyberintimidation est un phénomène qui prend de plus en plus d'ampleur

ces dernières années. Internet a une grande importance dans nos vies et

nos échanges et ceux des jeunes. L'accès aux technologies de

l'information est maintenant facilité pour l'ensemble de la population,

particulièrement pour les jeunes qui ont presque tous accès à un

téléphone intelligent. Il n'est donc pas surprenant d'observer le

transfert de certains phénomènes, comme celui de l'intimidation, dans le

monde virtuel.

Comme

tous les autres types d'intimidation, la cyberintimidation se manifeste

souvent dans un contexte de groupe de pairs et implique certains

éléments de base :

• déséquilibre de pouvoir

• actes blessants

• comportement répétitif

Produit des technologies de la communication, la cyberintimidation présente toutefois des caractéristiques uniques, notamment :

• l'intimidateur peut rester anonyme;

• l'intimidateur peut prétendre être quelqu'un d'autre;

• l'intimidation peut se produire n'importe où, n'importe quand, puisque le cyberespace est accessible partout et en tout temps;

• l'intimidation peut prendre plusieurs formes à l'intérieur du cyberespace;

• la capacité de propagation des mots et des images est instantanée et illimitée.

Il

en résulte que les victimes de cyberintimidation peuvent se sentir

encore plus accablées et impuissantes que dans les cas d'intimidation

traditionnelle. La cyberintimidation peut donc atteindre de nouveaux

sommets sur le plan de l'intimidation et de la détresse.

Le Grooming

Le grooming désigne la stratégie de sollicitation d'un mineur par un adulte, qui s'efforce d'affaiblir la résistance et les inhibitions du jeune à des fins sexuelles. Après avoir gagné sa confiance, le groomer demande au jeune d'envoyer des photos de lui (partiellement) nu et s'en sert ensuite pour tenter de le manipuler et de l'abuser sexuellement. L'abus sexuel peut aussi bien se dérouler en ligne (via une webcam, une session de chat, un mail...) que hors ligne (lors d'une rencontre réelle).

Le grooming est-il passible de poursuites ?

Depuis peu, le grooming est désigné comme un fait passible de poursuites dans le Code pénal, même s'il se produit uniquement en ligne. D'autres faits qui accompagnent souvent le grooming, tels que le harcèlement, l'attentat à la pudeur et l'outrage aux bonnes mœurs, sont également repris dans une disposition du Code pénal et sont dès lors condamnables. Le fait de (faire) réaliser des images à caractère sexuel de mineurs relève de la législation applicable en matière de pornographie enfantine.

Exemple

Saviez-vous

que près de 90 % des 13-18 ans se connectent seuls à Internet ? Léa (13

ans) fait partie de ceux-là. Aujourd'hui, elle joue en réseau dans sa chambre,

loin du regard des parents, lorsque "Hugo_98" entre en contact avec elle. Il a 15

ans et la photo de son profil semble plutôt engageante. Seulement voilà, très

vite le jeu en ligne devient un prétexte pour des sollicitations pressantes :

obtenir des infos personnelles, allumer sa webcam, se rencontrer... Ce que Léa

ignore, c'est que derrière cette fausse identité se cache un adulte. Cette

pratique a un nom : le « grooming ». Elle se produit lorsque des adultes

malveillants utilisent les réseaux sociaux, les forums de discussion, les sites

de jeux vidéo pour préparer des enfants à l'abus en prétendant être eux-mêmes

des enfants... De quoi glacer le sang!

Selon une étude réalisée en 2011 par le réseau "EU Kids Online" auprès de 25 000

jeunes dans 33 pays, 59 % des 9-16 ans sont présents sur les réseaux sociaux et

un quart d'entre eux a un profil public accessible à tout le monde. De même, le

baromètre 2011 « Enfants et Internet », publié par Calysto avec le soutien de

"la Voix de l'Enfant", révèle que 39 % des 13-15 ans sont déjà entrés en contact

avec des inconnus en jouant en ligne. 23 % des 11-13 ans discutent avec des

personnes qu'ils n'ont jamais vues sur des messageries instantanées et 15 % des

jeunes de cette tranche se sont déjà retrouvés face à un adulte alors qu'ils

pensaient discuter avec quelqu'un de leur âge. L'âge moyen des enfants accédant

à Internet diminuant progressivement d'année en année, ces derniers deviennent

des cibles encore plus fragiles.

Le malfaiteur gagne la confiance de la jeune victime en lui faisant des compliments, en lui faisant preuve de compréhension et en lui accordant de l'attention. Beaucoup d'auteurs se montrent très directs, et confrontent même la victime à des questions sexuelles depuis le début.

Dès que l'enfant ou l'adolescent a révélé des détails intimes ou envoyé des photos de lui, le malfaiteur utilise ces informations pour souvent ensuite lui faire du chantage, de façon à obtenir davantage de photos de sa part.

Selon les auteurs, le but est la rencontre avec l'enfant/l'ado.

Remarques complémentaires

Il y a deux cas de figure du Grooming

- Dans le premier, il y a Grooming dès qu'il y a harcèlement sexuel d'enfants et d'adolescents sur Internet ou via d'autres technologies modernes de communication (en partie désigné en tant que grooming au sens large du terme).

-Dans le second cas, la préparation d'une rencontre réelle est considérée comme un critère supplémentaire obligatoire (en partie désigné en tant que grooming au sens étroit du terme).

-A l'heure actuelle, le Code pénal ne consacre aucun article spécifique au grooming. Comme indiqué ci-dessous, celui-ci peut cependant en partie être couvert par d'autres dispositions pénales.

Notre point de vue:

Les

réseaux sociaux deviennent un danger pour les enfants ou les

adolescents car de plus en plus, leur utilisation se fait facilement et

est à la portée de tout le monde. Il est important de créer des

publicités préventives pour que tout le monde prenne conscience du

danger des intentions que peuvent avoir certaines personnes à travers

les réseaux sociaux. Il faut être plus attentif à ce que font les

enfants lorsqu'ils sont sur internet pour ainsi éviter tous ces dangers

que l'on a cité.

Les fakes news sont aussi des dangers les plus courants dans le monde des réseaux sociaux :

LES FAKES NEWS APPELEES DEPUIS PEU "INFOX"

Les infox ou fakes news à travers le témoignage d'un professeur d'histoire "l'école a un rôle à jouer dans les fakes new"

Pourquoi la société française a-t-elle longtemps fermé les yeux sur la prolifération des fakes news chez les jeunes ?

Iannis Roder : « Effectivement, ce phénomène ne date pas d'hier. Dès le lendemain du 11-Septembre 2001, un élève de ma classe, à Saint-Denis, est arrivé en me disant : "Monsieur, vous savez qu'il n'y avait aucun juif dans les tours ? C'est sûr, c'est un coup des juifs !" Alors qu'on ne connaissait même pas le nombre de victimes à ce moment-là ! Régulièrement revient aussi cette idée que Ben Laden ne serait pas mort. Au mois de mai dernier, encore, un élève m'a affirmé très sérieusement que "la Terre est plate". Il y croyait mordicus. Tant que ce phénomène se limitait aux cercles de sociabilité de ces adolescents et qu'il n'avait pas réellement d'influence ni de poids dans l'actualité et la société, il a été ignoré. Tout a basculé au moment de l'attentat de Charlie Hebdo, quand on a vu tous ces jeunes affirmer qu'il s'agissait d'un coup monté, rapporter des choses vues ou entendues sur Internet, mettre en doute la version dite "officielle". A partir de là, tout ce que les enseignants, comme moi, répétions depuis le début des années 2000, a explosé à la figure des politiques politiques, des médias et de la société tout entière. »

Selon Iannis Roder, le grand public a pris conscience du penchant pour les théories du complot de la jeunesse française après l'attentat contre "Charlie Hebdo".

Pour Iannis Roder, professeur d'histoire en Seine-Saint-Denis, l'école a un rôle à jouer pour lutter contre le complotisme.

Comment expliquez-vous que les jeunes soient plus sensibles que leurs aînés à toutes ces théories du complot ?

«L'un des facteurs importants est la méconnaissance de ce qu'est une information. Certains d'entre eux ignorent comment elle est sélectionnée, retranscrite, mise en circulation. Persuadés que les journalistes mentent et manipulent tel ou tel pan de la population, ils préfèrent piocher des infos sur Internet ou se fier à des on-dit. D'un côté, ces élèves éprouvent une vraie méfiance à l'égard des médias reconnus qui iraient dans le sens d'un pouvoir en place ou occulte. De l'autre, ils prennent pour argent comptant ce qu'ils trouvent sur le web, perçu comme un espace de liberté. L'esprit critique qu'ils exercent d'une part disparaît totalement d'autre part. Le fait que les thèmes tournant autour des conspirations, des théories du complot soient très présents sur YouTube ou dans les séries dont ils sont particulièrement férus joue aussi. Ils ont parfois du mal à faire la différence entre ce qui relève de la fiction et de la réalité. Enfin, lorsqu'on manque de connaissances sur le monde qui nous entoure, qu'on a du mal à le comprendre, le complot apparaît un peu comme une pensée magique qui fournit une explication facilement compréhensible et qui rassure à peu de frais.»

Les Fakes news ou «infox», un phénomène présent partout :

Le responsable de la

politique de la cybersécurité de Facebook a récemment déclaré

avoir fait du ménage sur son réseau social. Plus de 500 pages

gérées par les Russes ont été supprimées. Elles diffusaient des

fake news et payaient pour être visibles.

Ce n'est pas la

première fois que cela arrive, souvenez-vous de la dernière

campagne présidentielle en France, la Russie diffusait déjà de

fausses informations sur Emmanuel Macron. Ce n'est qu'après ces

incidents que la France a voulu imaginer une loi pour canaliser ces

fausses informations. Cette fois-ci, les pages ciblaient directement

les opposants de la Russie, notamment l'Ukraine, et tentaient

d'influencer l'opinion avec de fausses informations.

Les pages russes n'hésitaient pas à booster les contenus de leurs pages pour les faire apparaître dans le fil d'actualité des pays baltes, en Asie centrale, dans le Caucase, en Ukraine, mais aussi en Europe. Concrètement, ces pages tentaient d'imiter des personnalités politiques ou même des mouvements politiques, dans le but d'influencer la population russe et de la faire adhérer à une idéologie bien précise.

120 000 euros, c'est la somme qu'a dépensé la Russie pour booster les fake news. Ce n'est pas tout, de nombreux évènements étaient aussi créés virtuellement. Impossible de dire si ces rassemblements ont réellement eu lieu ou non, en tout cas, plus de 1 200 personnes ont exprimé leur intérêt à y participer. L'organisation d'évènements fictifs est une technique bien connue du service cybersécurité de Facebook.

Le réseau social est persuadé que les personnes derrières ces pages sont liées au gouvernement russe. Pour Facebook, il s'agirait des médias russes RT et Sputnik qui seraient derrière les pages supprimées. Ces deux organes de propagande russes sont bien connus du réseau social. Cela leur permet de toucher plus de monde et peut-être de profiter de l'effet multiplicateur de ces plateformes.

Les fakes news sont, comme on le comprend, la diffusion de fausses informations, la désinformation, notamment sur le web et les réseaux sociaux en particulier.André Orléan est un économiste français, directeur d'études à l'École des hautes études en sciences sociales (EHESS), faisant partie du courant des théoriciens de la régulation, né le 23 mai 1950 à Paris.

Dans l'une de ses thèses, André Orléan nous parle de « sensibilité aux rumeurs» : dans celle-ci, il démontre la façon dont les rumeurs se répandent et comment les gens se mettent à les croire.

Dans

sa thèse, il dit : « Cette autonomie des croyances sociales se

révèle avec force dans le fait que peuvent exister des situations

où, simultanément, tous les individus croient à la proposition P

et tous les individus croient que le groupe croit à la proposition

Q, différente de la proposition P, alors même qu'aucune de ces

croyances n'est erronée. Ne reposant sur aucune erreur, ces

situations peuvent donc perdurer sans qu'aucune nécessité de

changer de croyances, à un niveau ou à un autre, se fasse sentir. »

On peut donc rapprocher et expliquer la façon dont les rumeurs se répandent notamment sur les réseaux sociaux: si on applique cette théorie à une fake news, c'est le fait qu'une fake news diffusée par les réseaux sociaux va se répandre encore plus vite et les gens vont développer des « croyances » qui influent sur leur comportement.

Pour éviter que ces dangers interviennent dans la vie des individus, des lois ont été mises en place :

LES LOIS

....=types de lois

...= exemples

....=définitions

LES LOIS/INFRACTIONS en lien avec les R.S

La liberté d'expression sur internet : un droit fondamental, mais pas absolu.

La liberté d'expression, consacrée par les articles 10 et 11 de la déclaration des droits de l'homme et du citoyen, prévoit que « nul ne doit être inquiété par ses opinions, mêmes religieuses, pourvu que leur manifestation ne trouble pas l'ordre public établi par la loi ». Un internaute français qui s'exprime sur un blog, un forum ou tout autre site, peut donc profiter de cette liberté d'expression, dans les limites prévues par la loi. Ces limites concernent l'injure, la diffamation, le respect de la vie privée, les propos interdits comme les déclarations racistes, sexistes, homophobes, ou les incitations à la violence. De nombreux tweets ont donné lieu à des condamnations, lorsqu'ils constituaient des délits d'incitation à la haine, à la discrimination, ou à la violence, comme les tweets antisémites par exemple. Par une ordonnance du 24 janvier 2013, le TGI de Paris avait contraint twitter à communiquer aux associations de lutte contre le racisme et l'antisémitisme l'identité des propriétaires des comptes émetteurs des tweets concernés.

La responsabilité de ses actes : un principe fondamental.

Si la déclaration des droits de l'homme et du citoyen prévoit la libre communication des pensées et des expressions, elle pose par la même occasion, le principe de responsabilité : chacun doit répondre de ses éventuelles infractions. Pour l'heure, l'obligation d'identification concerne exclusivement les professionnels, car pour les particuliers, l'anonymat partiel est autorisé. Un éditeur de services web doit pouvoir être contacté et identifié en cas d'abus ou d'infraction. L'anonymat partiel permet aux particulier de ne publier sur un site que des informations « choisies ». Le nom et l'identité de l'internaute sont néanmoins connus de l'hébergeur et ces informations confidentielles protégées par une obligation du secret professionnel, dont l'infraction représente une infraction pénale.

De la vie privée aux données personnelles:

Quelle est la différence entre la vie privée et nos données personnelles ? « Toutes les données personnelles ne relèvent pas de la vie privée ». Par exemple, les informations concernant l'activité publique d'une personne constituent des données personnelles, mais ne relèvent pas de la vie privée. Le droit à la vie privée, consiste à pouvoir conserver une part d'intimité, ce qui doit certes s'entendre comme le droit à ne pas voir certaines actions surveillées ou divulguées, mais qui recouvre également le droit à ne pas recevoir certaines sollicitations ou des discriminations en fonction d'une vie privée que l'on ne souhaite pas divulguer ».

Le droit à la protection des données s'est construit en accompagnant le développement de l'informatique, comme une protection offerte aux citoyens, face à l'émergence des puissances du net. Elle résulte également d'une prise de conscience : celle d'imposer des limites aux moyens de surveillance, afin de protéger le droit à la vie privée. Car depuis les années 70, les entreprises ont acquis la capacité de collecter et de traiter les données personnelles de leurs clients ou de leurs prospects. Selon une étude publiée en 2012 par le Boston Consulting Group, « The value of our digital identity », la valeur globale des données personnelles de l'ensemble des citoyens de l'union européenne s'élèverait à 330 milliards d'euros par an, pour les organisations publiques et privées (gains de productivité et conquête de nouveaux marchés). Le respect des données personnelles et de la vie privée constituent même un argument compétitif commercial pour les nouveaux acteurs marchands.

La « e-réputation » et l'exposition sur les réseaux sociaux:

Internet ouvre la voie d'une mémoire illimitée et inaltérable de la réputation numérique d'un individu. Nos données personnelles constituent ainsi un nouveau carburant numérique. Tous les services dits gratuits, sont payés à coup de monétisation publicitaire de nos usages, de notre navigation : « si c'est gratuit, c'est que vous êtes le produit ». La loi française offre un cadre qui permet notamment de condamner les publications, réalisées sur son compte par un tiers, ou la divulgation de données à l'insu de l'intéressé. Le « happy slapping », qui consiste à filmer et à publier les images d'une personne se faisant agresser sur les réseaux sociaux n'était pas un délit prévu par la loi. Ce qui n'a pas empêché les auteurs de telles vidéos, d'être condamnés pour non assistance à personne en danger et atteinte à la vie privée de la victime.

De l'usage privé à la vie professionnelle, de la cybercriminalité organisée aux publications injurieuses sur les réseaux sociaux, l'infraction numérique est aujourd'hui une réalité beaucoup plus généralisée et tangible que par le passé. Plusieurs sites permettent aujourd'hui de signaler une infraction, mais le dépôt de plainte se fera toujours dans un commissariat de police ou dans une antenne de gendarmerie. Pour les atteintes numériques, une grande réactivité s'impose, puisque pour les diffamations et les injures, le dépôt de plainte doit être réalisé dans les trois mois suivant la mise en ligne du contenu litigieux. Pour une plainte concernant les données personnelles, le responsable du traitement de ces données peut les rectifier ou les faire retirer. Si le délai de deux mois d'opposition ou de rétractation n'est pas respecté, l'intéressé pourra alors saisir la CNIL. Si l'internaute actif ignore l'ensemble de ces règles, le sentiment de sécurité, d'impunité ou d'anonymat de l'internet, ne doit pas lui faire oublier que ce nouvel espace de liberté s'inscrit dans un cadre légal qui n'en demeure pas moins tangible, dans l'intérêt de sa protection.

Farid Gueham

Il faut rappeler que, sur internet, une infraction reste une infraction. Beaucoup d'entre elles, telles que les infractions de contrefaçon, de diffamation, etc., s'appliquent à internet même si cela n'est pas précisé dans des textes de loi spécifiques.

Mais existe-t-il des comportements qui méritent un traitement particulier sur internet ? Oui, et le droit pénal s'est adapté aux pratiques d'internet.

Cependant, il existe des cas où la spécificité d'internet a eu pour conséquence la création ou l'extension du champ d'application d'infractions pénales. Il est possible de classer ces infractions en deux catégories :

- les

infractions « spécifiées », qui existaient et qui ont été

adaptées à internet ;

- les

infractions « spécifiques », qui ont été créées pour s'adapter

à l'environnement d'internet.

Les infractions « spécifiées »

L'usurpation d'identité numérique : l'usurpation d'identité est le fait de prendre le nom d'un tiers. Il existait un article du Code pénal réprimant l'acte d'usurper les éléments de l'état civil d'un tiers pour commettre des infractions[1]. Cet article était difficilement applicable en général puisqu'il fallait commettre une infraction avec l'identité du tiers. C'est pourquoi il a été créé en 2011 un nouvel article du Code pénal, l'article 226-4-1, qui prévoit que : « Le fait d'usurper l'identité d'un tiers ou de faire usage d'une ou plusieurs données de toute nature permettant de l'identifier en vue de troubler sa tranquillité ou celle d'autrui, ou de porter atteinte à son honneur ou à sa considération est puni d'un an d'emprisonnement et de 15 000 euros d'amende. » Notons que cet article vise, plus largement que l'usurpation d'identité, celle de toute donnée d'identification, donc potentiellement les pseudonymes, adresses mails, mots de passe (ce dernier cas étant également couvert par l'article 323-1 évoqué plus bas).

Dans un jugement de la chambre correctionnelle du TGI de Paris du 21 novembre 2014, une femme a été condamnée à deux ans de prison avec sursis et 50.000 € de dommages et intérêts et 26.500 € au titre des frais de justice. Cette dernière avait porté atteinte à la réputation de deux anciens compagnons et de leurs entourages personnel et professionnel en tenant plusieurs propos diffamants ou menaçants par SMS et en créant des faux profils sur les réseaux sociaux avec les nom et prénom des victimes ainsi que des photos Elle a reconnu partiellement les faits et a été condamnée pour violence, appels téléphoniques malveillants et usurpation d'identité. Par ailleurs, dans un arrêt de la Cour d'appel de Paris du 10 octobre 2014 (inédit), le prévenu avait créé de faux profils facebook et de fausses annonces sur des sites de rencontres dans le but de nuire au dirigeant d'entreprise suite à un différend commercial. Il a été condamné à dix mois d'emprisonnement et 30.000 € de dommages et intérêts.

L'atteinte au secret des correspondances : c'est un principe ancien mais il a été précisé dans le Code pénal à l'article 226-15 qu'il s'applique aussi sur internet.

Le principe de confidentialité des correspondances électroniques est également rappelé à l'article L32-3 du Code des postes et des communications électroniques. Ce dernier précise que les opérateurs de réseaux de communications électroniques et les membres de leur personnel, ainsi que les fournisseurs de services de communication au public en ligne permettant à leurs utilisateurs d'échanger des correspondances et les membres de leur personnel sont tenus à une obligation de secret qui couvre « le contenu de la correspondance, l'identité des correspondants ainsi que, le cas échéant, l'intitulé du message et les documents joints à la correspondance ».

La fabrication de bombes : l'article 322-6-1 du Code pénal prévoit que : « Le fait de diffuser par tout moyen, sauf à destination des professionnels, des procédés permettant la fabrication d'engins de destruction [...] est puni de trois ans d'emprisonnement et de 45 000 € d'amende. Les peines sont portées à cinq ans d'emprisonnement et à 75 000 euros d'amende lorsqu'il a été utilisé, pour la diffusion des procédés, un réseau de communication électronique à destination d'un public non déterminé. »

Les infractions « spécifiques »

L'obligation de retrait des contenus signalés comme illicites : en application de l'article 6 § I-3 de la loi pour la confiance dans l'économie numérique (dite LCEN), les sites qui publient du contenu mis en ligne par les utilisateurs doivent retirer « promptement » les contenus illicites qui leur sont signalés, faute de quoi leur responsabilité pénale sera engagée. En pratique, « ces dispositions ne sauraient avoir pour effet d'engager la responsabilité d'un hébergeur qui n'a pas retiré une information dénoncée comme illicite par un tiers si celle-ci ne présente pas manifestement un tel caractère ou si son retrait n'a pas été ordonné par un juge »[2]. Les formalités à accomplir pour notifier un contenu illicite sont précisées à l'article 6 § I-5 de la LCEN. Précisons que les responsables de site n'ont aucune obligation générale de surveiller activement les contenus mis en ligne (article 6 § I-7 de la LCEN).

L'absence de moyen de signalisation des infractions graves (apologie des crimes contre l'humanité ou du terrorisme, appel au terrorisme ou à la haine raciale, pédopornographie, incitation à la violence...) : selon l'article 6 § I-7 de la LCEN, les sites qui publient du contenu mis en ligne par les utilisateurs doivent « mettre en place un dispositif facilement accessible et visible permettant à toute personne de porter à leur connaissance ce type de données » et informer les autorités quand ces contenus leur sont signalés. Le non-respect de cette obligation est « puni d'un an d'emprisonnement et de 75 000 euros d'amende » (article 6 paragraphe VI-1 de la LCEN).

Le retrait administratif de certains contenus illégaux : l'administration peut ordonner aux responsables de sites qui publient du contenu mis en ligne par les utilisateurs de retirer des contenus d'apologie ou d'appel au terrorisme et de pédopornographie (article 6-1 de la LCEN). Le non-respect de cette obligation est « puni d'un an d'emprisonnement et de 75 000 euros d'amende » (article 6 paragraphe VI-1 de la LCEN).

Le défaut de mentions légales sur un site web: L'article 6 paragraphe VI 2 de la LCEN sanctionne d'un an d'emprisonnement et de 75 000 euros d'amende le fait de ne pas avoir respecté les obligations de mentions légales sur son site.

La notification abusive : l'article 6 § II 4 de la LCEN prévoit que : « Le fait, pour toute personne, de présenter aux personnes mentionnées au 2 [l'hébergeur (NdR)] un contenu ou une activité comme étant illicite dans le but d'en obtenir le retrait ou d'en faire cesser la diffusion, alors qu'elle sait cette information inexacte, est puni d'une peine d'un an d'emprisonnement et de 15 000 euros d'amende. »

Le défaut de conservation des données de connexion : selon l'article 6 § II de la LCEN, les fournisseurs d'accès internet au public et les responsables de sites qui publient du contenu mis en ligne par les utilisateurs doivent conserver pendant un an les données de nature à permettre l'identification de quiconque a contribué à la création des contenus. Le détail des données à conserver figure dans le décret n° 2011-219 du 25 février 2011. Le non-respect de cette obligation est « puni d'un an d'emprisonnement et de 75 000 euros d'amende » (article 6 § VI-1 de la LCEN).

Les atteintes aux systèmes de traitements automatisés de données, c'est-à-dire les systèmes informatiques (un site internet, un ENT ou un réseau informatique par exemple). Ces atteintes sont sanctionnées par les articles 323-1 à 323-7 du Code pénal. Sont ainsi punis :

- le fait « d'accéder ou de se maintenir, frauduleusement » dans un système

de traitement automatisé de données (par exemple en utilisant le

mot de passe d'un tiers ou en exploitant sciemment une faille de

sécurité) ;

- le fait « d'introduire frauduleusement des données » dans un système de

traitement automatisé de données. Ce texte pourra, par exemple,

s'appliquer dans le cadre de la défiguration (parfois appelée «

défaçage ») de site. La défiguration désigne la modification non

sollicitée de la présentation d'un site web, à la suite d'un

piratage du site. La page du site pourra présenter un fond uni, un

simple mot, comme « hacked », ou encore une image ;

- le fait «

d'extraire, de détenir, de reproduire, de transmettre, de supprimer

ou de modifier frauduleusement les données » d'un système de

traitement automatisé de données. La copie frauduleuse de données

(souvent improprement qualifiée de « vol » de données) sera donc

sanctionnée sur ce fondement ;

- le fait,

sans motif légitime, notamment de recherche ou de sécurité

informatique « d'importer, de détenir, d'offrir, de céder ou de

mettre à disposition un équipement, un instrument, un programme

informatique ou toute donnée conçus ou spécialement adaptés pour commettre une infraction ». Ce texte punit la création et la mise

à disposition des virus et autres logiciels espions ;

- le fait « d'entraver ou de fausser le fonctionnement d'un système de

traitement automatisé de données ». Ce texte pourra être appliqué

dans l'hypothèse d'un « déni de service ». Une attaque par

déni de service est une attaque informatique ayant pour but de

rendre indisponible un service, d'empêcher les utilisateurs

légitimes d'un service de l'utiliser.

Les tentatives de ces infractions sont punies des mêmes peines.

Le « happy slapping » : l'article 222-33-3 dans le Code pénal punit le fait :

- d'enregistrer

sciemment des images relatives à la commission de certaines

atteintes volontaires à l'intégrité de la personne. Ce fait est

constitutif d'un « acte de complicité des atteintes volontaires à

l'intégrité de la personne prévues par les articles 222-1 à

222-14-1 et 222-23 à 222-31 et 222-33 et est puni des peines prévues

par ces articles » ;

- de diffuser

l'enregistrement de telles images. Ce fait est puni de cinq ans

d'emprisonnement et de 75 000 euros d'amende.

Cette infraction a été créée pour faire face à la pratique du « happy slapping » qui consiste à filmer l'agression physique d'une personne à l'aide d'un téléphone portable, dans le but de diffuser ensuite la vidéo correspondante.

Le « revenge porn » : l'article 226-2-1 du Code pénal sanctionne le « revenge porn » qui est le fait, en l'absence d'accord de la personne pour la diffusion, de porter à la connaissance du public ou d'un tiers tout enregistrement ou tout document portant sur des paroles ou des images présentant un caractère sexuel, obtenu, avec le consentement exprès ou présumé de la personne ou par elle-même, à l'aide de l'un des actes prévus à l'article 226-1. Les peines sont de deux ans d'emprisonnement et de 60 000 euros d'amende.

Le non respect de la loi « Informatique et libertés » : les articles 226-16 à 226-24 du Code pénal répriment un certain nombre de manquements à la loi « Informatique et libertés », la sanction étant généralement de 5 ans de prison et 300 000 euros d'amende, l'infraction pouvant dans certains cas être sanctionnée même en cas de simple négligence. Les articles R625-10 à R625-13 du Code pénal prévoient des contraventions pour le non-respect des obligations d'information et de droit de rectification des personnes concernées. Rappelons que par ailleurs la CNIL a le pouvoir de sanctionner (d'une amende maximale de 150 000 euros) le non-respect de la loi « Informatique et libertés », même pour les manquements non prévus par le Code pénal, et que l'action de la CNIL peut se cumuler à celle du juge.

Le défaut de sécurisation de l'accès internet : le titulaire d'un abonnement internet risque une contravention pour « négligence caractérisée » s'il n'a pas mis en place un moyen de sécuriser son accès internet, ou qu'après avoir reçu deux avertissements de l'Hadopi suite à l'utilisation de son accès internet pour des actes de contrefaçon, de nouveaux actes de contrefaçon ont été accomplis dans l'année suivant la seconde recommandation (article L335-7-1 du Code de la propriété intellectuelle).

La consultation de sites terroristes et l'apologie d'actes de terrorisme : l'article 421-2-5-1 condamne le fait d'extraire, de reproduire et de transmettre intentionnellement des données faisant l'apologie publique d'actes de terrorisme et l'article 421-2-5-2 incrimine le fait de consulter habituellement un service de communication au public en ligne mettant à disposition des messages, images ou représentations soit provoquant directement à la commission d'actes de terrorisme, soit faisant l'apologie de ces actes. Les peines sont de deux ans d'emprisonnement et de 30 000 euros d'amende. La consultation de tels sites ne constitue pas une infraction dans quatre cas :

- la

consultation est faite de bonne foi ;

- elle résulte

de l'exercice normal d'une profession ayant pour objet d'informer le

public ;

- elle

intervient dans le cadre de recherches scientifiques ;

- elle est

réalisée afin de servir de preuve en justice.

Nous avons crée un sondage avec des questions portants sur les effets socio-culturel, plus particulièrement sur les dangers car nous voulions avoir le ressentit des gens.

QUESTION 1:

Les réseaux sociaux représentent-ils un danger au quotidien selon vous ? Par exemple, exposer sa vie privée, ses vacances, ses sorties ou ses amis est-t’il, vraiment, a votre avis dangereux pour un individu ?

Nous remarquons qu'une petite partie des individus des 0-25ans et des

25-50ans pensent que les réseaux sociaux sont un danger. Dans la génération des

50 et plus nous pouvons observer d'après les statistiques ci-dessus qu'une plus

grande partie pensent qu'ils ne sont pas un danger. Les générations plus jeunes sont souvent plus plongées dans les réseaux

sociaux car dès leur naissance, ils sont immergés dans le monde de la

technologie, ils sont donc plus conscients du danger qu'ils représentent.

QUESTION 2:

Lorsque vous aviez moins de 18ans, si les réseaux sociaux existaient, avez vous respecté les restrictions de l’âge requises pour tous les sites ?

La génération des 0-25ans parait être plus sensible aux lois imposées et les respecte. Cela peut la aussi venir du fait qu'ils sont plus conscients des dangers que ceux-ci représentent car ils sont dès leur plus jeune âge plongés dans la technologie.

Les réseaux sociaux, pour finir, ont aussi au niveau socio-culturel des effets de modes, qui se répercutent sur toute (ou presque) la population.

LES EFFETS DE MODES

Pour commencer, nous pouvons définir le terme d'effet de mode (« bandwagon effect » en anglais) qui est le phénomène qui provoque l'augmentation d'un comportement ou de la consommation d'un bien ou d'un service chez des personnes lorsqu'elles savent qu'un grand nombre de personnes ont déjà ce comportement ou utilisent ce bien.

Cet engouement peut être déclenché par les entreprises commerciales au moyen de campagnes de publicité pour un de leurs produits. Elles peuvent provoquer ce phénomène chez les consommateurs en donnant, par exemple, une image de ringards à ceux qui ne possèdent pas ce produit. Mais il arrive que l'effet de mode soit spontané de la part des consommateurs et n'ait pas été anticipé par les fabricants.

L'effet de mode est dû à la pression sociale qui conduit les foules à adopter un comportement conforme parce qu'il est plus facile de penser ou faire quelque chose quand un grand nombre de personnes pensent de la même manière ou ont un même comportement. C'est notamment le cas dans les situations incertaines, lorsqu'on ne sait pas quoi faire : c'est le comportement des autres qui nous guide et compense notre ignorance. Une telle attitude affranchit de la nécessité de toute réflexion critique. C'est un moyen de s'intégrer à un groupe, mais cela peut conduire à des drames (effet mouton de Panurge) ou à de la non-assistance en personne en danger.

L'effet de mode est renforcé par l'identification à une personne, "quelqu'un comme nous". C'est particulièrement le cas lors des témoignages de gens ordinaires entendus à la radio ou à la télévision. Ainsi, le comportement des candidats à une émission de télé réalité peut devenir une référence à adopter.

En politique, le comportement grégaire peut se traduire par un effet amplificateur lorsque les sondages donnent un candidat comme gagnant quasi certain. De nombreux électeurs encore hésitants vont orienter leurs votes vers lui parce qu'ils préfèrent voter pour le vainqueur.

Autres exemples :

-la mode vestimentaire, que ce soit en ville, sur la plage ou dans la cour de l'école, du collège ou du lycée,

-les applaudissements ou les sifflets à la fin d'un spectacle ou d'un discours,

-la non intervention des passagers d'un wagon lors d'un viol,

-les attroupements autour d'un étal vers lequel on se dirige plus facilement que vers un étal déserté (Cf. Désir de consensus),

-les films que l'on va voir uniquement parce qu'ils ont fait beaucoup d'entrées,

L'effet de mode a surtout le "mérite" de rendre indispensable un objet, un jeu

"Pour être un membre irréprochable parmi une communauté de moutons, il faut avant toute chose être soi-même un mouton."

Albert Einstein - 1879-1955 - Comment je vois le monde